OPNsense Support

Als erfahrenes IT-Systemhaus bieten wir unseren Kunden spezialisierten Firewall-Support, mit Fokus auf OPNsense und pfSense. Wir verstehen, dass die Sicherheit Ihrer IT-Umgebung von entscheidender Bedeutung ist und unser Team von Experten ist bereit, Sie dabei zu unterstützen, das volle Potenzial Ihrer Firewalls auszuschöpfen.

Selbst gute IT-Administratoren haben heutzutage oft nur grundlegende Kenntnisse, um eine auf Ihre Bedürfnisse zugeschnittene und sichere Netzwerk-Infrastruktur aufzubauen. Unser Angebot umfasst daher eine kostenlose Erstberatung, bei der wir gemeinsam mit Ihnen Ihre vorhandene Installation untersuchen und Optimierungsvorschläge unterbreiten. Wir bieten auch maßgeschneiderte Wartungsverträge an, bei denen wir uns um regelmäßige Updates, die Pflege der Intrusion Protection und eine schnelle Reaktionszeit im Notfall kümmern, damit Ihre IT-Administratoren sich auf ihre Kernaufgaben konzentrieren können.

Kontaktieren Sie uns jetzt, um mehr darüber zu erfahren, wie wir Ihnen helfen können, Ihre IT-Sicherheit zu maximieren und die Leistung Ihrer Firewalls zu optimieren.

OPNsense Firewalls

OPNsense und pfSense Firewalls haben eine hervorragend strukturierte Funktionalität und sind leicht zu administrieren. Der große Funktionsumfang dieser Open Source Firewalls ist ein Traum für Administratoren, die wissen, was sie tun. Mächtige Werkzeuge sind aber naturgemäß nicht gefeit gegen Fehlbedienung. Um optimalen Schutz gegen Angriffe und unerwünschten Datenverkehr zu gewährleisten, sind regelmäßige Updates und eine Überwachung der Schutzfunktionen notwendig. Gerne unterstützen wir Sie dabei, sei es durch ad-hoc-Support nach Bedarf oder durch einen Wartungsvertrag. Diesen Service bieten wir deutschlandweit an, auch für vorhandene Firewall-Infrastrukturen anderer Hersteller.

Der Funktionsumfang ist schier endlos und kann sogar mit eigenen Plugins noch erweitert werden. Dennoch geht die Übersichtlichkeit nicht verloren, denn nach einer Standardinstallation sind zunächst nur die wichtigsten Funktionen aktiviert. Dazu gehören natürlich in erster Linie die Firewallregeln, die auch bei komplexen Konfigurationen ausgesprochen übersichtlich bleiben. Ein flexibles Traffic-Shaping erlaubt es, leidige VoIP-Aussetzer durch Priorisierung zu vermeiden. Redundante Internetzugänge erlauben nicht nur ein Failover, sondern im Normalbetrieb auch eine angepasste Aufteilung des Datenverkehrs. Zwei oder mehrere Firewalls können über das Standard-Protokoll CARP ein Hochverfügbarkeits-Cluster bilden, wobei im Fehlerfall sogar IPsec-Zustände ohne Unterbrechung von einer auf die andere Firewall wechseln können. Damit werden auch Firewall-Updates während des laufenden Betriebs ohne jegliche Unterbrechung möglich.

Eine der wichtigsten Features ist allerdings die Intrusion Prevention, die den Datenverkehr über eine täglich aktualisierte Liste von zur Zeit mehr als 100.000 Einzelregeln analysiert und entweder nur warnt oder die Pakete sofort blockiert. Die Analyse des Netzwerkverkehrs ist deshalb wichtig, weil die meisten Angriffe gar nicht mehr direkt von außen kommen, sondern von innen durch das Anklicken von E-Mails oder präparierten Webseiten erfolgt. Bei proprietären Firewalls erfordern solche Dienste in der Regel allerdings ein kostenpflichtiges Abonnement.

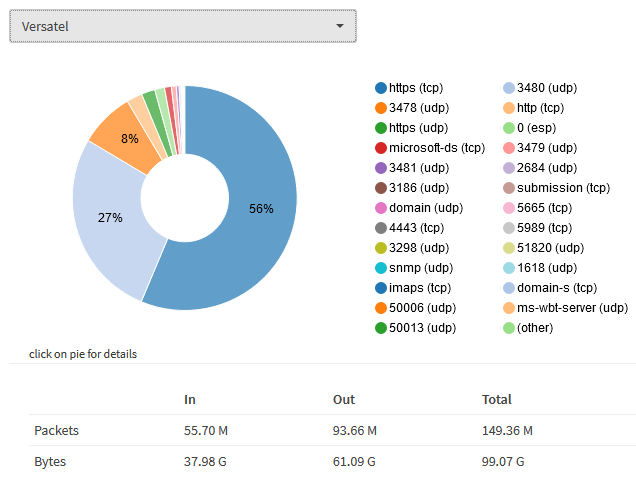

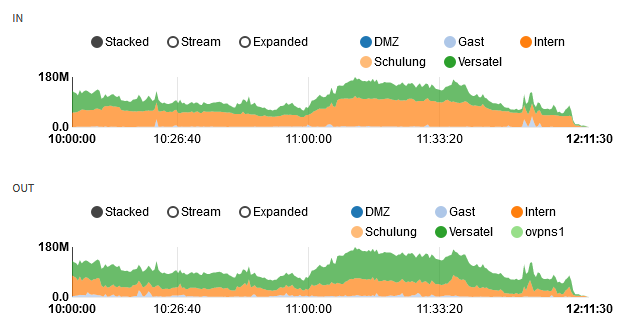

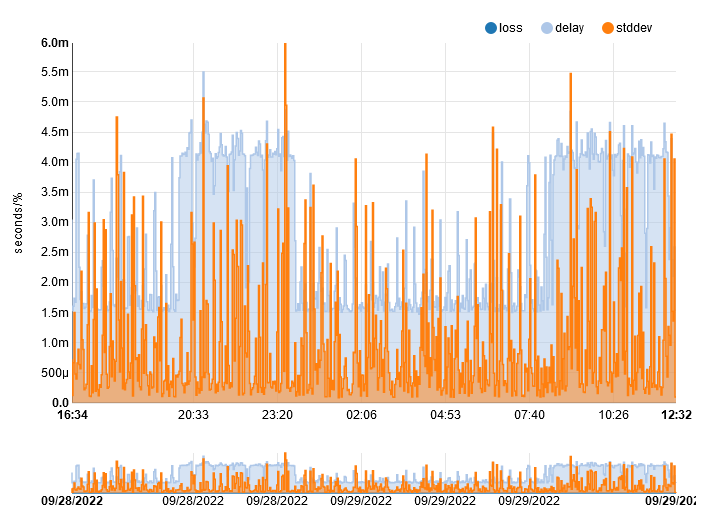

Eine gute Firewall dient nicht nur dazu, die IT-Sicherheit zu gewährleisten, sie muss auch gute und übersichtliche Diagnosemöglichkeiten bieten, um im Fehlerfall schnell zu reagieren oder im Vorfeld potenzielle Probleme zu erkennen. Rechts ein paar Beispiele für verfügbare Echtzeit-Grafiken.

Empfehlungen zur Firewall-Sicherheit

- Filterregeln optimieren - Lassen Sie auch in ausgehender Richtung nur tatsächlich benötigte Dienste zu, aber machen Sie die Regeln nicht zu komplex. Eine unübersichtliche Konfiguration ist fehlerträchtig und daher der Sicherheit nicht zuträglich.

- Country-Blocking einschalten - Sofern Sie auf Exchange OWA nicht von Nordkorea oder Weißrussland aus zugreifen müssen, schalten Sie kritische Schnittstellen nur für bestimmte Länder frei. Die Erfahrung zeigt, dass sich alleine durch diese Maßnahme die Anzahl der Zugriffsversuche von außen um den Faktor 10 bis 100 vermindern lassen.

- Intrusion Prevention (IPS) aktivieren - Erfolgreiche Kompromittierungen werden immer öfter von innen als von außen ausgelöst, z.B. durch den Besuch kompromittierter Webseiten oder das Öffnen von Attachments. Eine gute Intrusion Prevention prüft jedes einzelne Datenpaket gegen eine tagesaktuelle Pattern-Liste, und warnt oder blockt gefährlichen Datenverkehr. Wichtig ist dabei natürlich, dass die Regeln automatisch aktuell gehalten werden. Hier können Sie auch Policies definieren, wie z.B. mit Fernsteuersoftware, Social Media oder zweifelhaftem Content in Ihrer Firma umgegangen werden soll. Policies sind auch der einzig praktikable Weg, um mit den 100.000+ Intrusion-Detection-Regeln im OPNsense umzugehen, die unmöglich noch manuell gepflegt werden können.

- Redundanter Internetzugang - Ein zweiter VDSL-Zugang kostet nichts im Vergleich zu den materiellen und immateriellen Kosten, die entstehen, wenn Mitarbeiter plötzlich nicht mehr arbeiten können oder Dienste nicht mehr erreichbar sind. Richten Sie daher ein automatisches Failover auf einen zweiten Internetzugang ein, falls der erste ausfällt.

- HA-Failover - Mit zwei Firewalls im Failover-Verbund können sogar Firmware-Updates während der Arbeitszeit ohne Unterbrechung des Betriebs durchgeführt werden, und beim Totalausfall einer Firewall übernimmt die zweite sofort und unterbrechungsfrei alle Verbindungen. Erfüllt der vorhandene Internetzugang nicht die dafür notwendigen Voraussetzungen, könnt zumindest eine zweite, identische Firewall vorgehalten werden, die im Notfall getauscht werden kann.

- Traffic-Priorisierung - Abgehackte VoIP-Telefonate sind nicht nur ärgerlich, sie machen auch einen schlechten Eindruck. OPNsense hat mächtige Werkzeuge, um für VoIP-Daten so viel Bandbreite zu reservieren, dass es nicht zu Aussetzern kommt, egal wie viel Downloads oder Backups gerade laufen. Natürlich kann auch jeglicher anderer Datenverkehr priorisiert und gerecht innerhalb eines oder zwischen mehreren Internetzugängen aufgeteilt werden.

- Reverse-Proxy für kritische Zugänge - Vor allem Microsoft Exchange ist immer wieder anfällig für Zero-Day-Exploits und kaum befriedigend zu schützen. Für solche Dienste steht in OPNsense der HA-Proxy-Dienst zur Verfügung, der alle HTTPS-Anfragen von außen stellvertretend authentifiziert, beantwortet und an Exchange, oder einen anderen, zu schützenden Webdienst weiterleitet.

- WLAN vom LAN trennen - Das Firmen-WLAN sollte genauso betrachtet werden, wie jeder andere Internetzugang auf der Welt - ohne direkten Zugang zu den Servern im LAN.

- VPN-Zugänge beschränken - VPN-Tunnel sind das Mittel der Wahl, wenn von zu Hause oder unterwegs sicher auf Firmenressourcen zugegriffen werden soll. Auf keinen Fall darf aber mit einem VPN-Zugang einem ungesicherten PC voller Zugang zum gesamten Netz gewährt werden. Wenn also über VPN nur ein Remote Desktop Server erreicht werden soll, geben Sie auch nur den RDS-Port frei, damit ein verseuchter PC keinen Zugang zu Freigaben oder anderen Hosts im LAN hat.

Das ist natürlich nur eine kleine Auswahl an Sicherheitskriterien. Was insgesamt sinnvoll ist, hängt immer von den aktuellen Gegebenheiten und Sicherheitsbedürfnissen ab, und letztendlich muss eine gute Abwägung zwischen IT-Sicherheit und Nutzbarkeit gefunden werden. Hier unterstützen wir Sie gerne. Rufen Sie uns an, und vereinbaren Sie ein unverbindliches Beratungsgespräch!

IP Checker

Für IT-Spezialisten, die bei der Analyse von Firewall-Logs schnell alle verfügbaren Informationen über eine bestimmte IP-Adresse herausfinden möchten, haben wir die Website IP Checker erstellt.